Recherche

-

•

- IA

- Node-Red

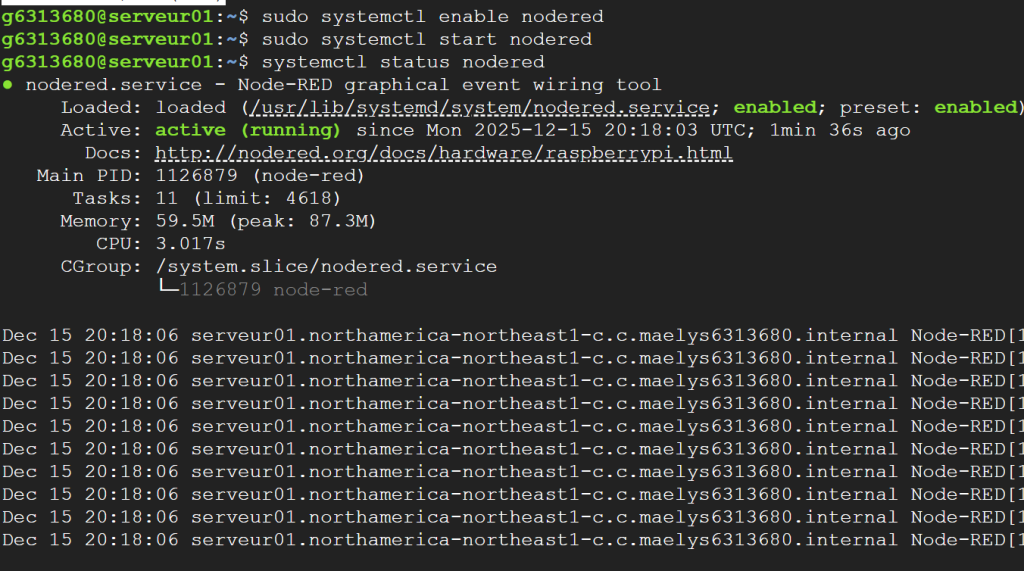

- commande pour qu »il démarre au démarrage de laVM.

- Commandes:

- sudo systemctl enable nodered.service

- sudo systemctl start nodered.service

- Vérifications

- systemctl status nodered

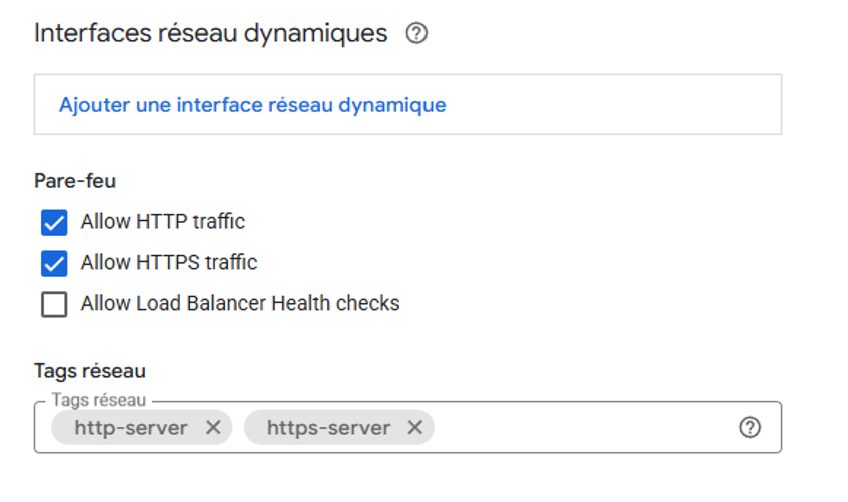

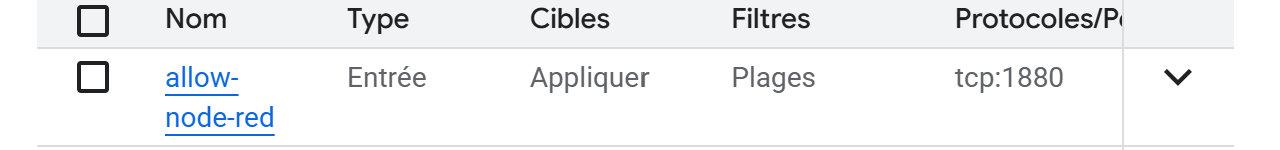

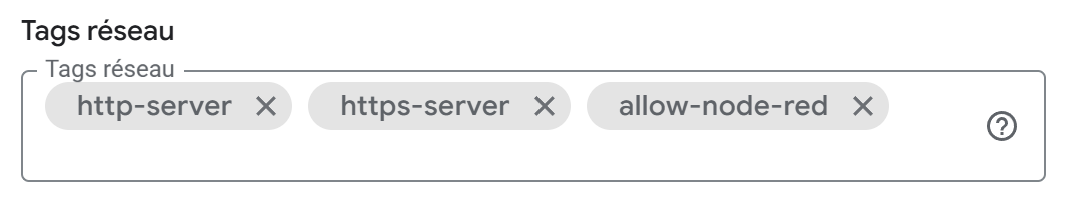

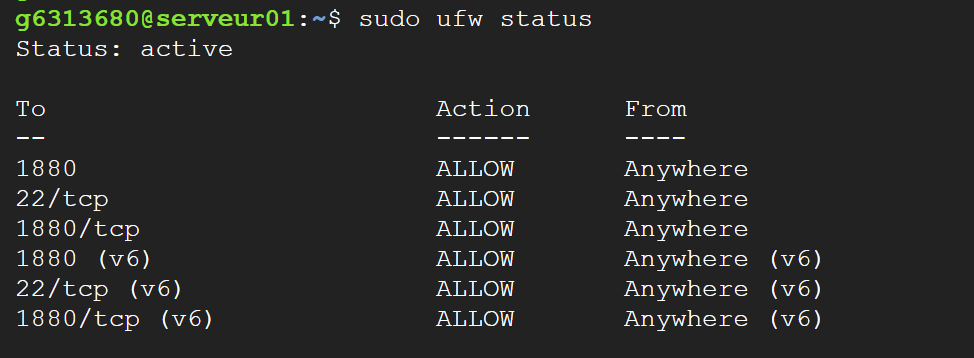

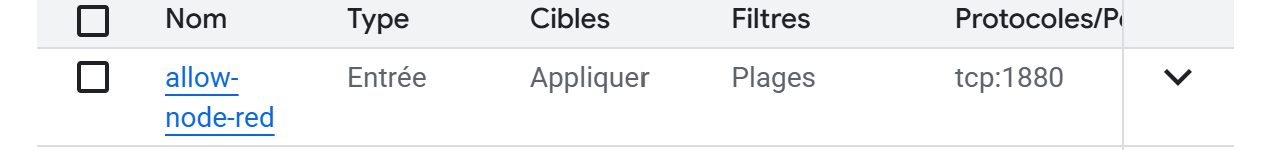

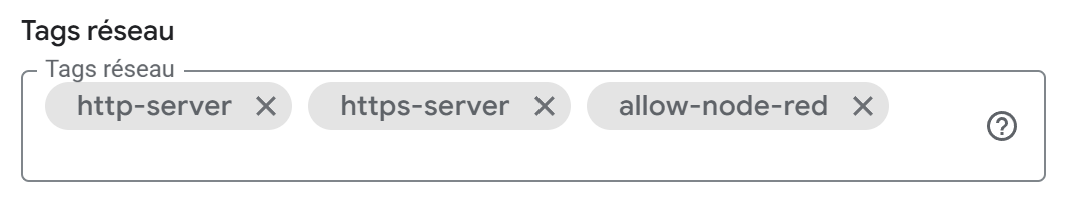

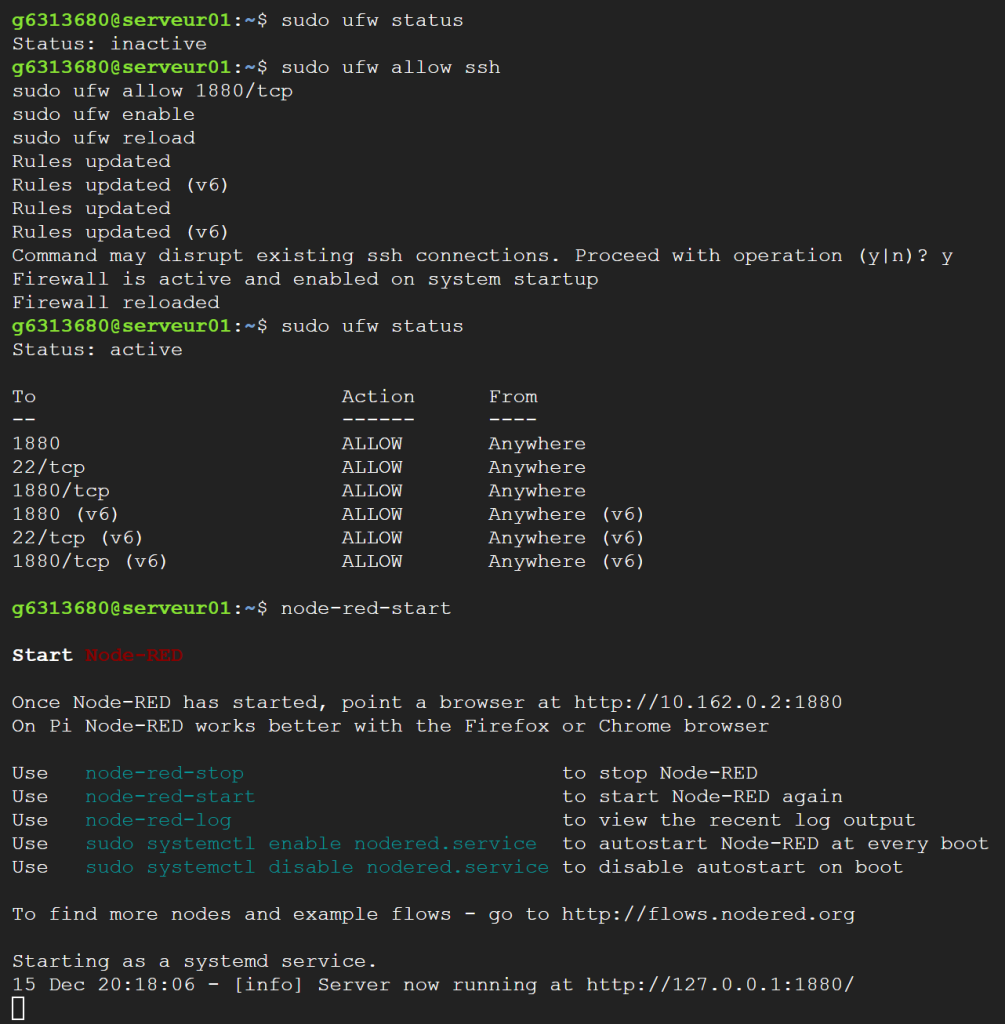

- commandes pour ouvrir les ports de NodeRed dans les règles du pare-feu du « serveur01

- Commandes:

- sudo ufw allow ssh

- sudo ufw allow 1880/tcp

- sudo ufw enable

- sudo ufw reload

- Vérification

- sudo ufw status

- Node-Red

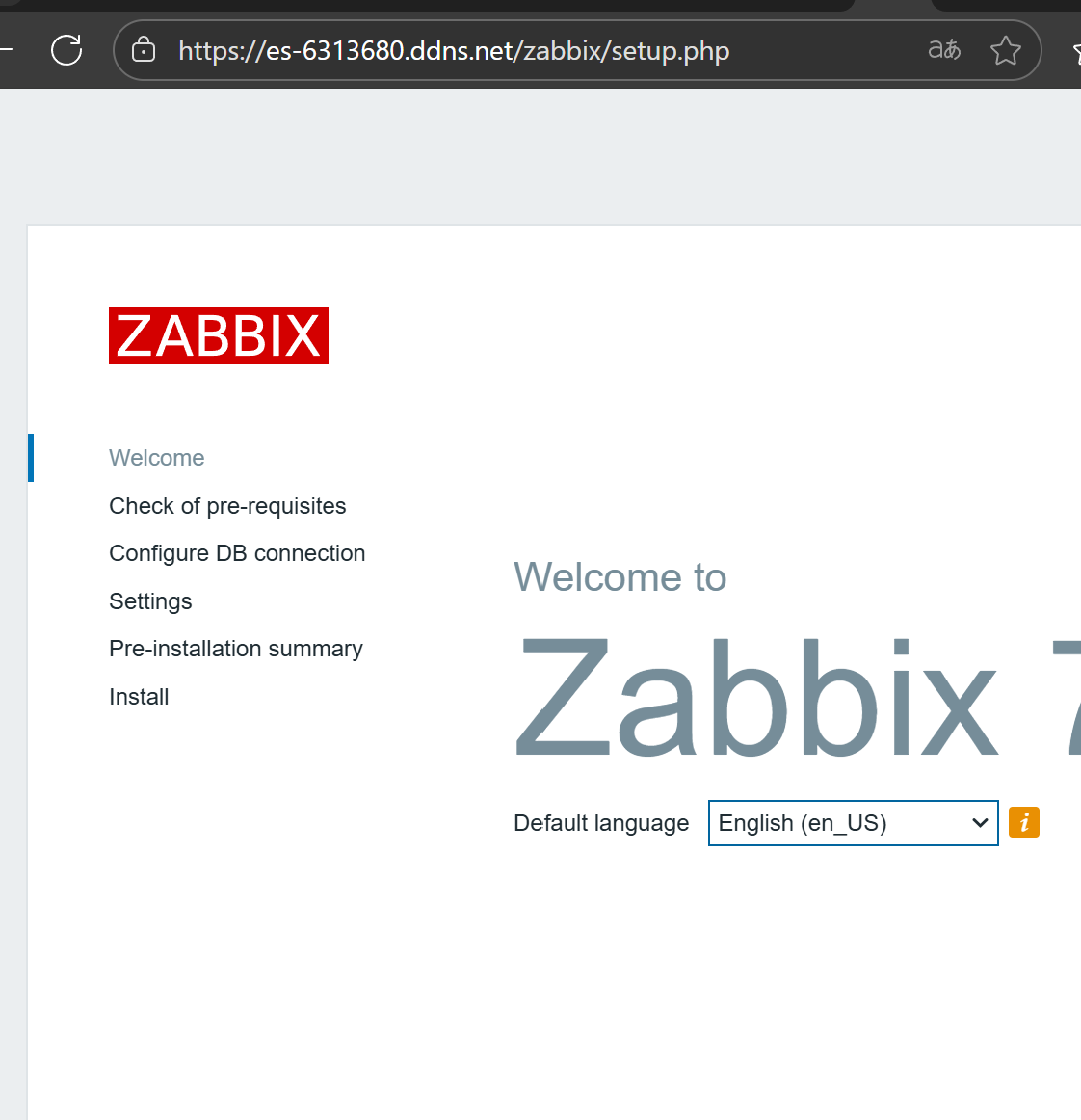

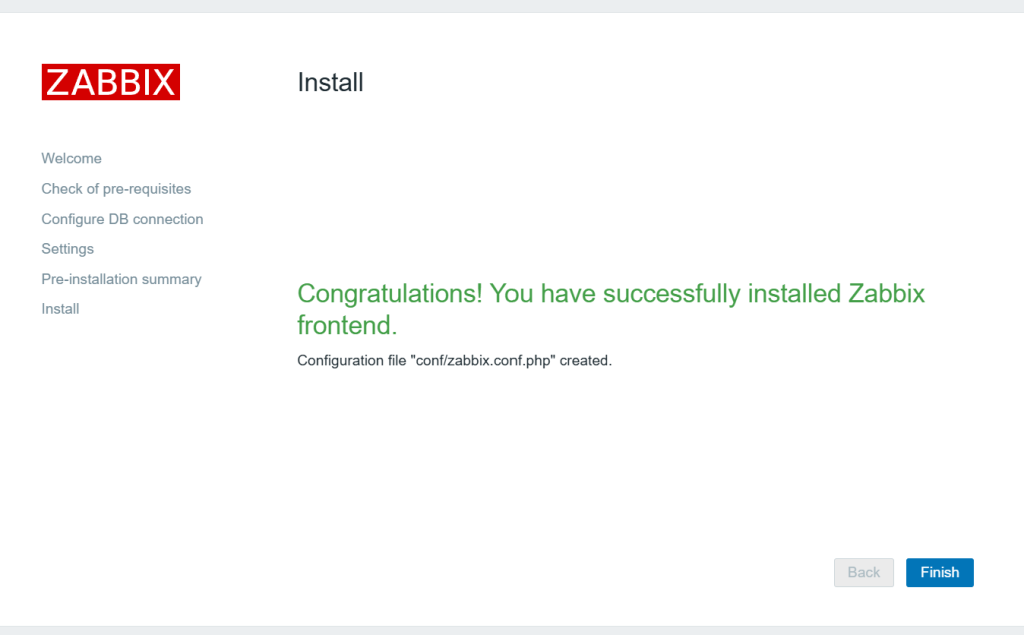

- Zabbix

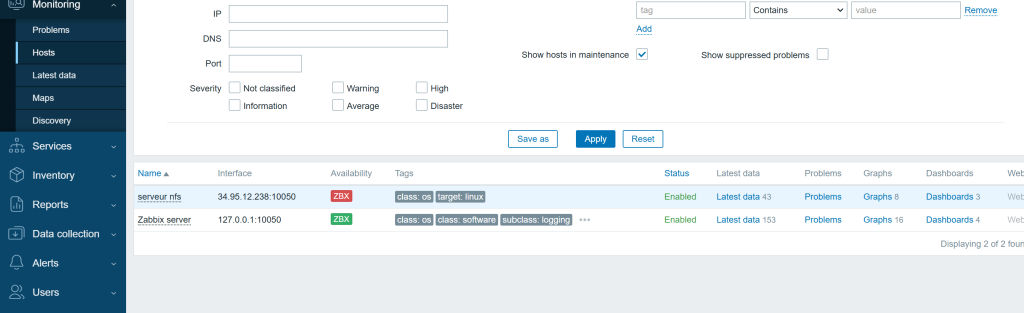

- serveur nfs dans la liste des host

- Commandes:

- Étape 1 — Installer l’agent Zabbix sur le serveur NFS

🔹 Sur le serveur NFS (pas serveur01)

wget https://repo.zabbix.com/zabbix/7.4/release/ubuntu/pool/main/z/zabbix-release/zabbix-release_latest_7.4+ubuntu24.04_all.deb - sudo dpkg -i zabbix-release_latest_7.4+ubuntu24.04_all.deb

- sudo apt update

sudo apt update sudo apt install zabbix-agent

Vérifier :systemctl status zabbix-agent- Étape 2 — Configurer l’agent Zabbix (serveur NFS)

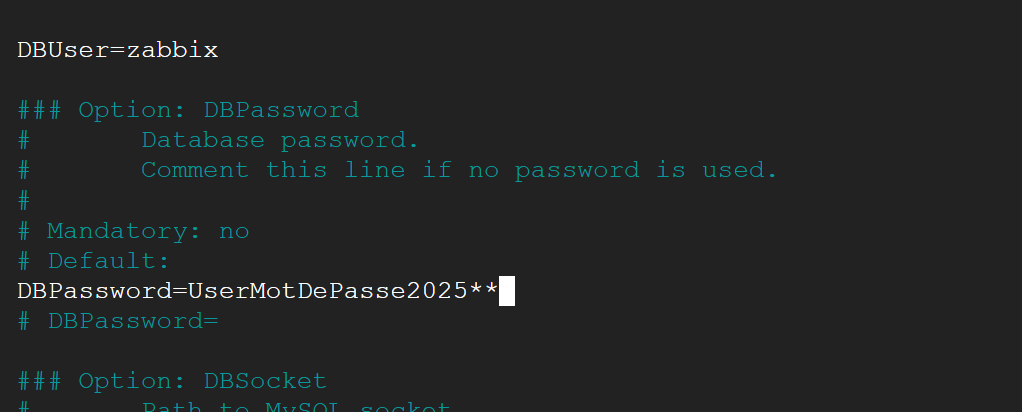

Éditer le fichier :sudo nano /etc/zabbix/zabbix_agentd.conf

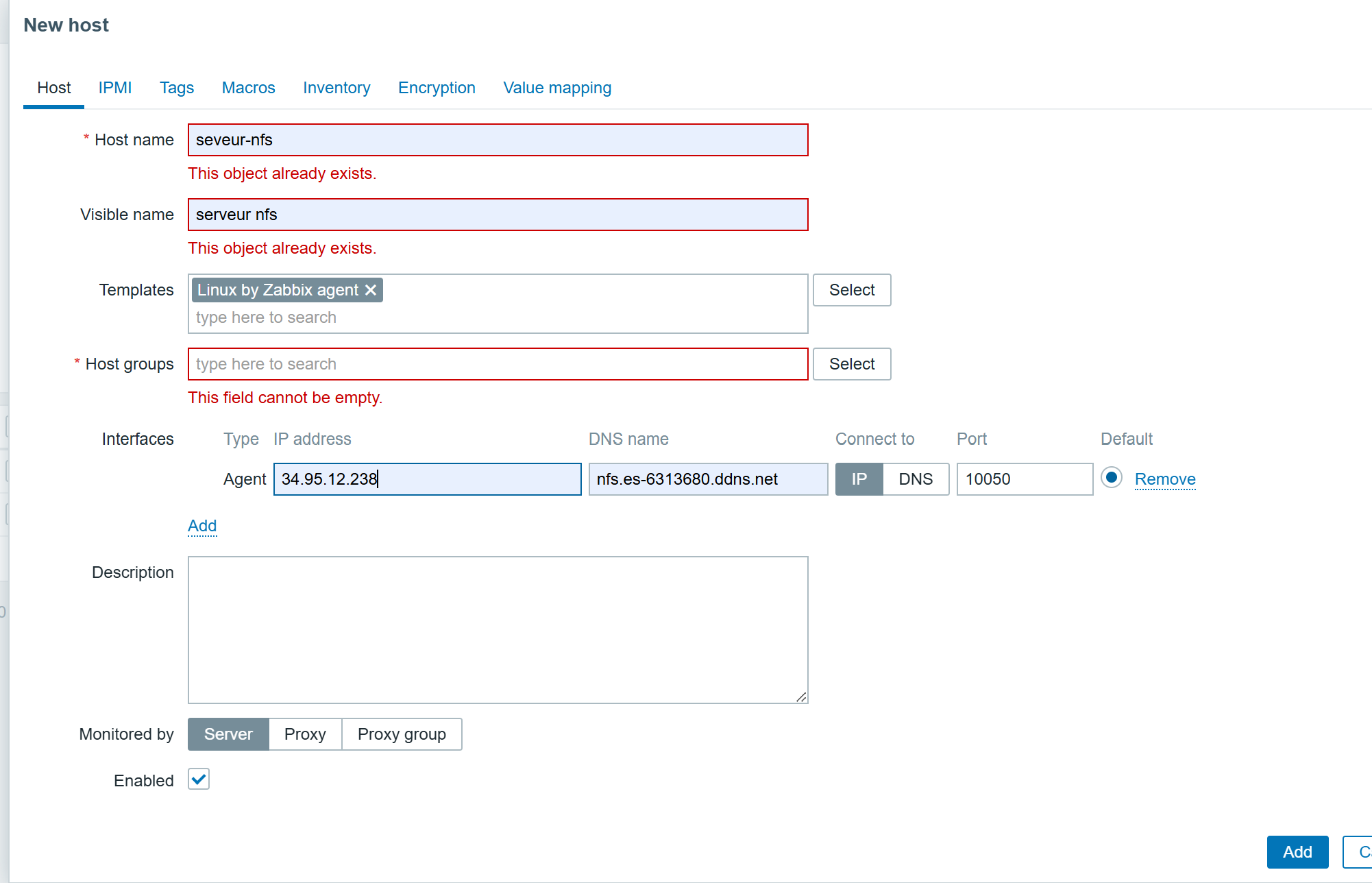

Modifier au minimum :Server=IP_SERVEUR01 ServerActive=IP_SERVEUR01 Hostname=serveur-nfs

👉IP_SERVEUR01= IP privée du serveur Zabbix

👉Hostnamedoit correspondre exactement au host Zabbix

Redémarrer l’agent :sudo systemctl restart zabbix-agent sudo systemctl enable zabbix-agent - Étape 3 — Ouvrir le pare-feu (si actif)

Sur le serveur NFS :sudo ufw allow 10050/tcp

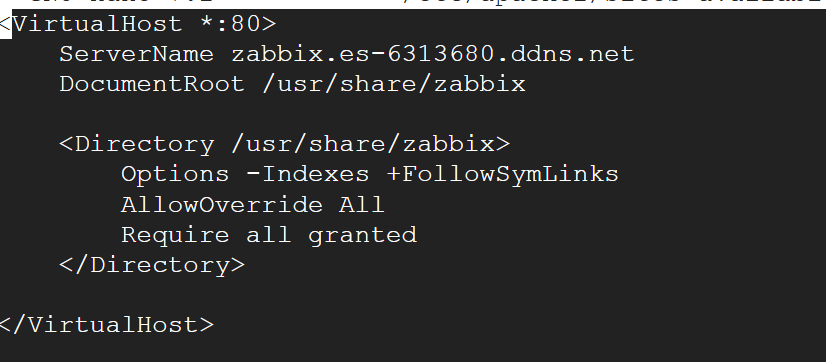

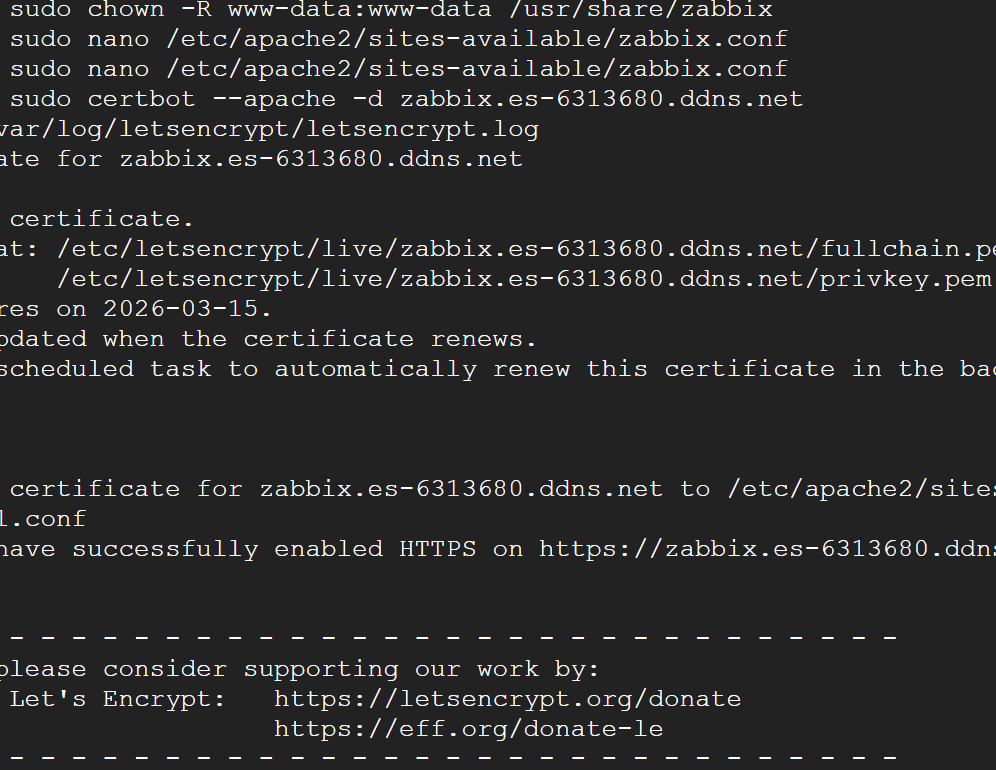

Sur serveur01 (si besoin) :sudo ufw allow 10051/tcp - Étape 4 — Ajouter le serveur NFS dans Zabbix Web

Interface Web :Configuration → Hosts → Create host - Étape 5 — Ajouter un Template (OBLIGATOIRE)

Dans Templates :

Ajouter :Linux by Zabbix agent

👉 Sans template = aucune donnée - Étape 6 — Sauvegarder et vérifier

Après 1–2 minutes :Monitoring → Hosts

Tu dois voir :

✅ serveur01

✅ serveur nfs

Puis :Monitoring → Latest data

- Étape 1 — Installer l’agent Zabbix sur le serveur NFS

- IA